武漢建筑工程有限公司搜索引擎seo關(guān)鍵詞優(yōu)化效果

中間件安全:Apache Tomcat 文件上傳.

當(dāng)存在漏洞的 Tomcat 運(yùn)行在 Windows / Linux 主機(jī)上,且啟用了 HTTP PUT 請(qǐng)求方法(例如,將 readonly 初始化參數(shù)由默認(rèn)值設(shè)置為ialse) , 攻擊者將有可能可通過(guò)精心構(gòu)造的攻擊請(qǐng)求數(shù)據(jù)包向服務(wù)器上傳包合任意代碼的 JSP 的 webshel 文件,JSP 文件中的惡意代碼將能被服務(wù)器執(zhí)行,導(dǎo)致服務(wù)器上的數(shù)據(jù)泄露或獲取服務(wù)器權(quán)限。

目錄:

中間件安全:Apache Tomcat 文件上傳.

影響版本:Apache Tomcat 7.0.0-7.0.79

Apache Tomcat 文件上傳:

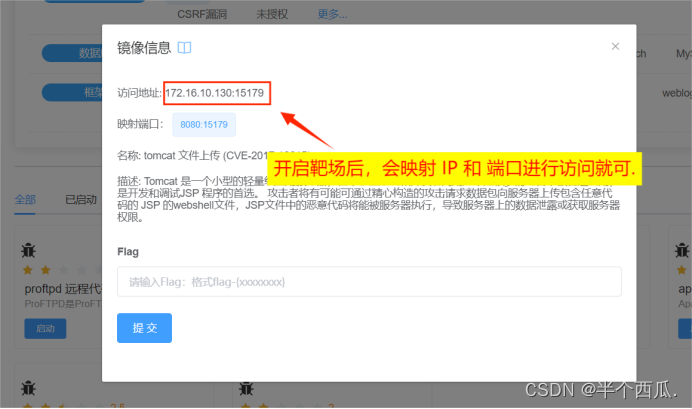

靶場(chǎng)準(zhǔn)備:Web安全:Vulfocus 靶場(chǎng)搭建.(漏洞集成平臺(tái))_vulfocus靶場(chǎng)搭建-CSDN博客

測(cè)試漏洞:

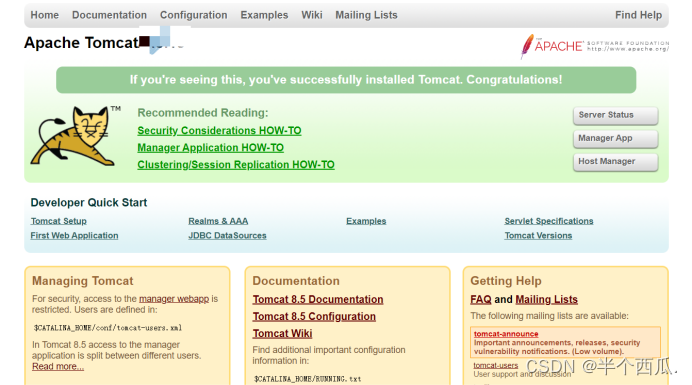

第一步:訪問(wèn) IP 和 端口,進(jìn)入靶場(chǎng)頁(yè)面.

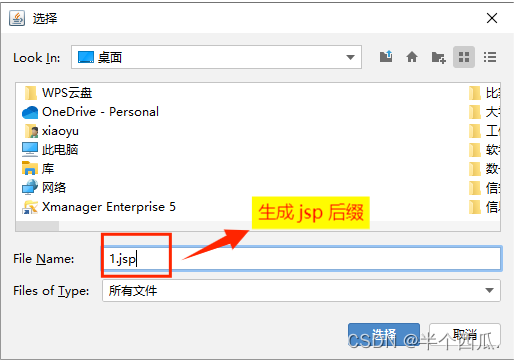

第二步:使用 生成后門(木馬)工具(哥斯拉),生成一個(gè)木馬文件.

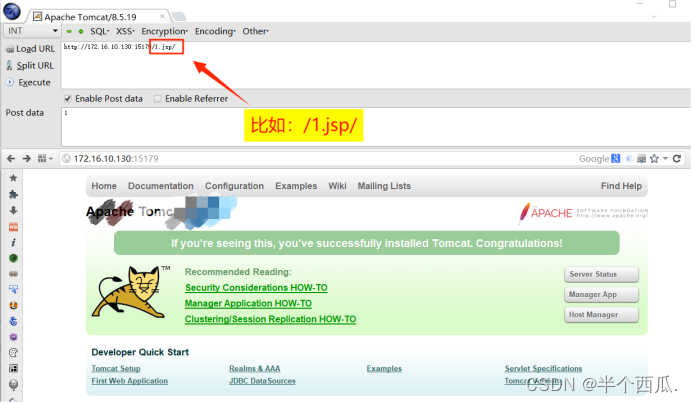

第三步:在 URL 中寫入一個(gè)文件名(/xxx/),這個(gè)就是我們要寫入到服務(wù)器中文件.(記得后綴是jsp和木馬一樣.)

第四步:使用?Burp 進(jìn)行抓包,然后把請(qǐng)求類型改為 PUT,再把我們生成的木馬中代碼添加到下面進(jìn)行寫入.

第五步:進(jìn)行 訪問(wèn)寫入的木馬文件.

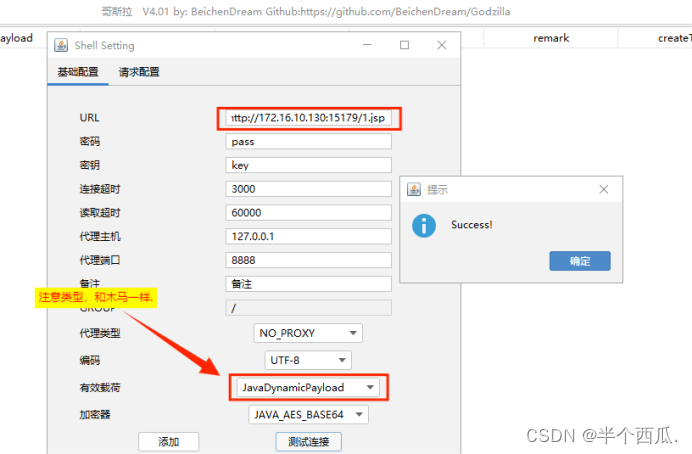

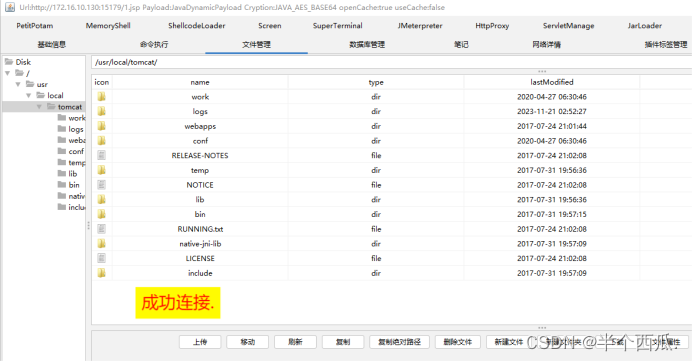

第六步:使用 連接工具(哥斯拉),進(jìn)行連接.

影響版本:Apache Tomcat 7.0.0-7.0.79

Apache Tomcat 文件上傳:

靶場(chǎng)準(zhǔn)備:Web安全:Vulfocus 靶場(chǎng)搭建.(漏洞集成平臺(tái))_vulfocus靶場(chǎng)搭建-CSDN博客

測(cè)試漏洞:

第一步:訪問(wèn) IP 和 端口,進(jìn)入靶場(chǎng)頁(yè)面.

第二步:使用 生成后門(木馬)工具(哥斯拉),生成一個(gè)木馬文件.

https://github.com/BeichenDream/Godzilla

第三步:在 URL 中寫入一個(gè)文件名(/xxx/),這個(gè)就是我們要寫入到服務(wù)器中文件.(記得后綴是jsp和木馬一樣.)

第四步:使用?Burp 進(jìn)行抓包,然后把請(qǐng)求類型改為 PUT,再把我們生成的木馬中代碼添加到下面進(jìn)行寫入.

第五步:進(jìn)行 訪問(wèn)寫入的木馬文件.

第六步:使用 連接工具(哥斯拉),進(jìn)行連接.

? ??

? ??

? ??

? ?

? ??

學(xué)習(xí)鏈接:第59天:服務(wù)攻防-中間件安全_CVE復(fù)現(xiàn)_IIS_Apache_Tomcat_Nginx_嗶哩嗶哩_bilibili