從化網(wǎng)站建設(shè)適合網(wǎng)絡(luò)營(yíng)銷(xiāo)的產(chǎn)品

1. tomcat 后臺(tái)部署 war 包 getshell

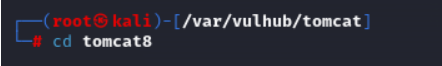

首先進(jìn)入該漏洞的文件目錄

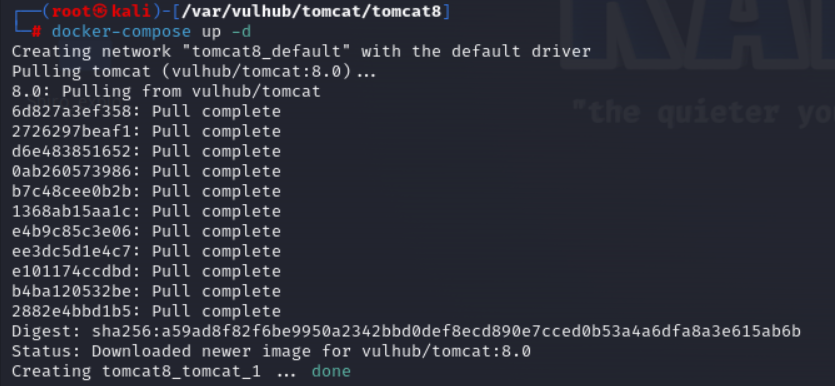

使用docker啟動(dòng)靶場(chǎng)環(huán)境

查看端口的開(kāi)放情況

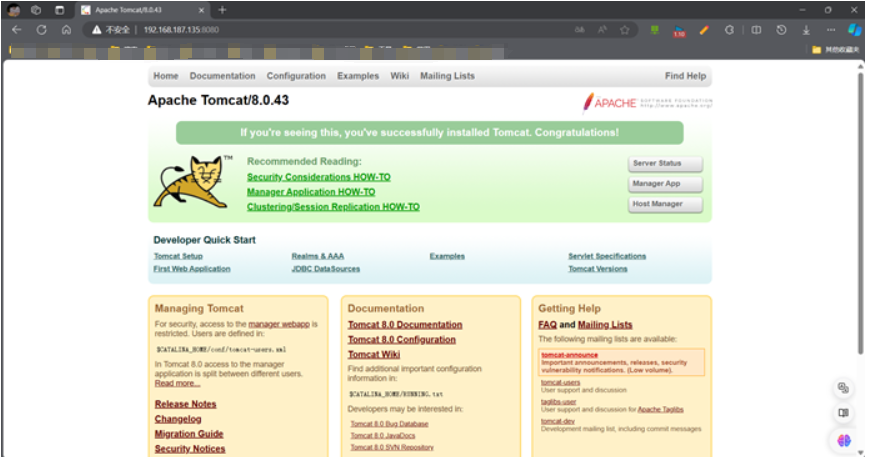

訪(fǎng)問(wèn)靶場(chǎng):192.168.187.135:8080

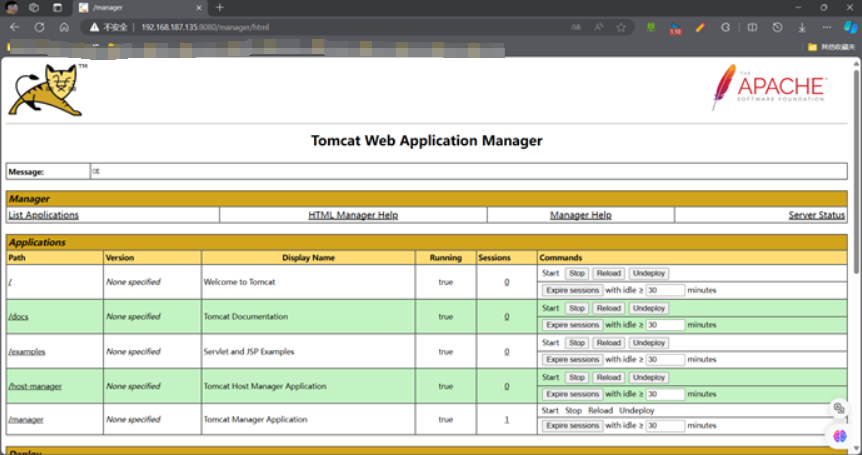

訪(fǎng)問(wèn)靶機(jī)地址 http://192.168.187.135:8080/manager/html Tomcat 默認(rèn)頁(yè)面登錄管理就在 manager/html 下,使用弱口令 tomcat/tomcat 直接登錄到后臺(tái)

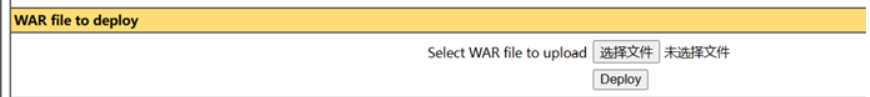

找到上傳 war 包的上傳點(diǎn)

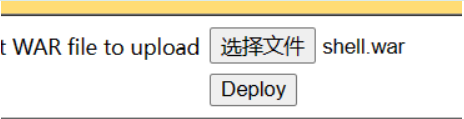

上傳部署制作好的 war 包

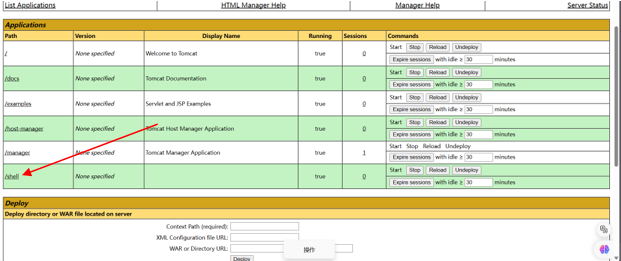

上傳后可以進(jìn)入看到上傳的war包

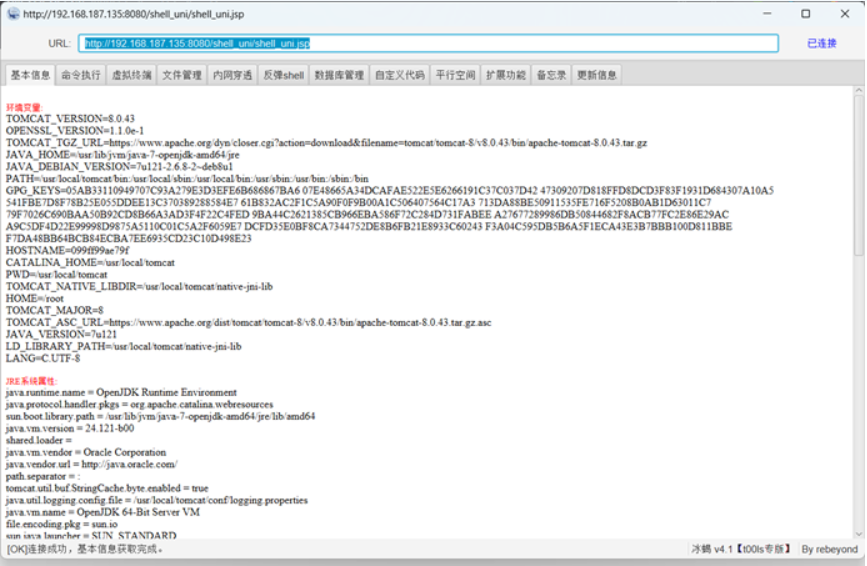

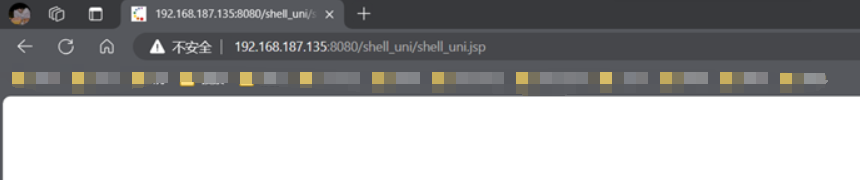

由于自動(dòng)解壓后是一個(gè)文件夾,所以木馬的位置應(yīng)是shell_uni/shell_uni.jsp

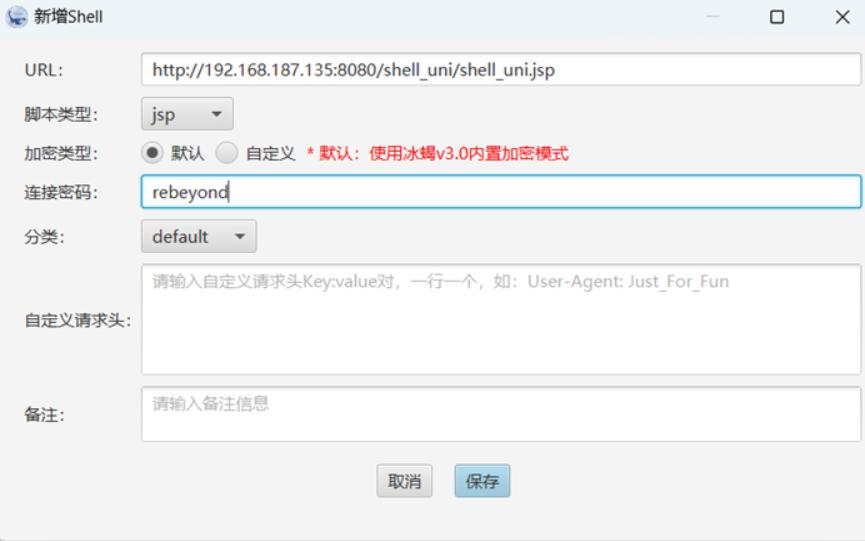

使用冰蝎嘗試連接

連接成功