暴力破解工具使用匯總

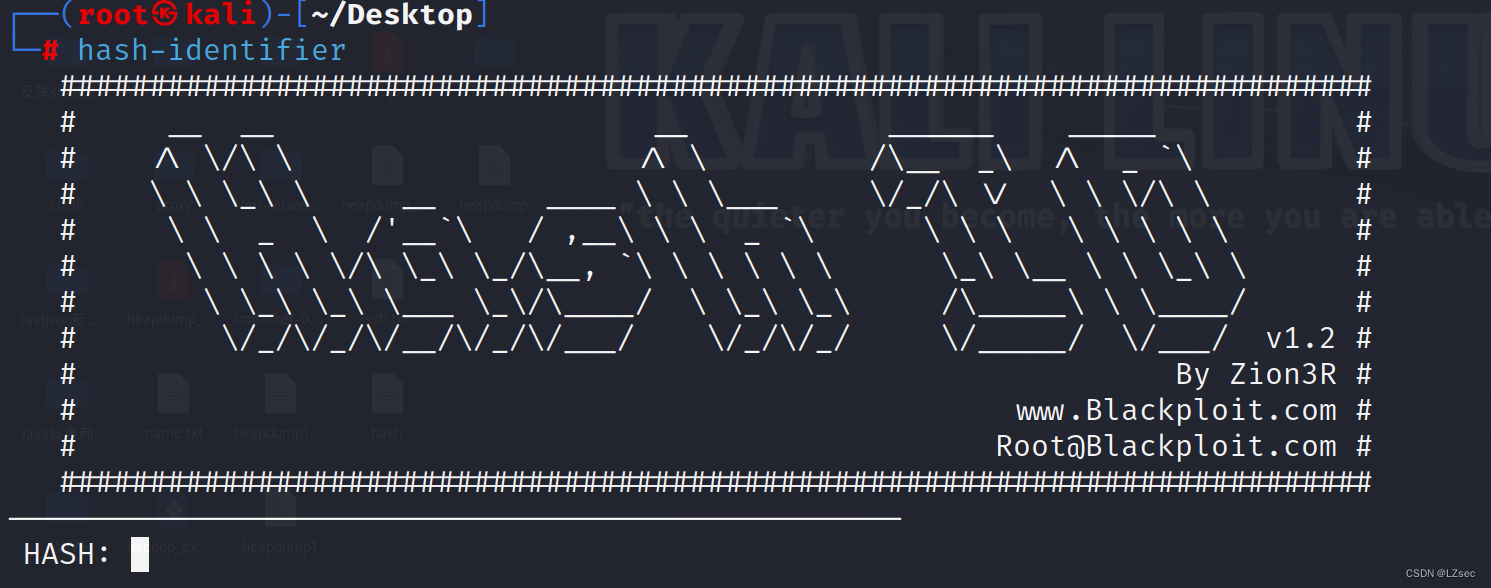

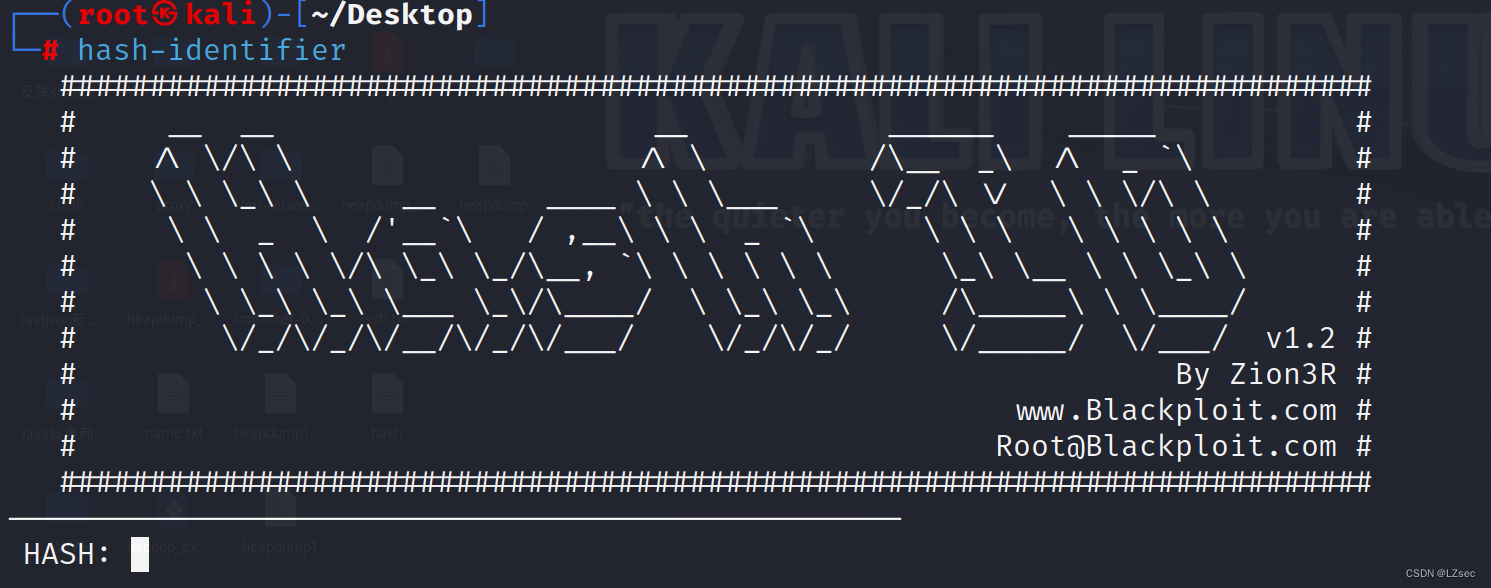

1.查看密碼加密方式

在線網(wǎng)站:https://cmd5.com/

http://www.158566.com/

https://encode.chahuo.com/

kali:hash-identifier

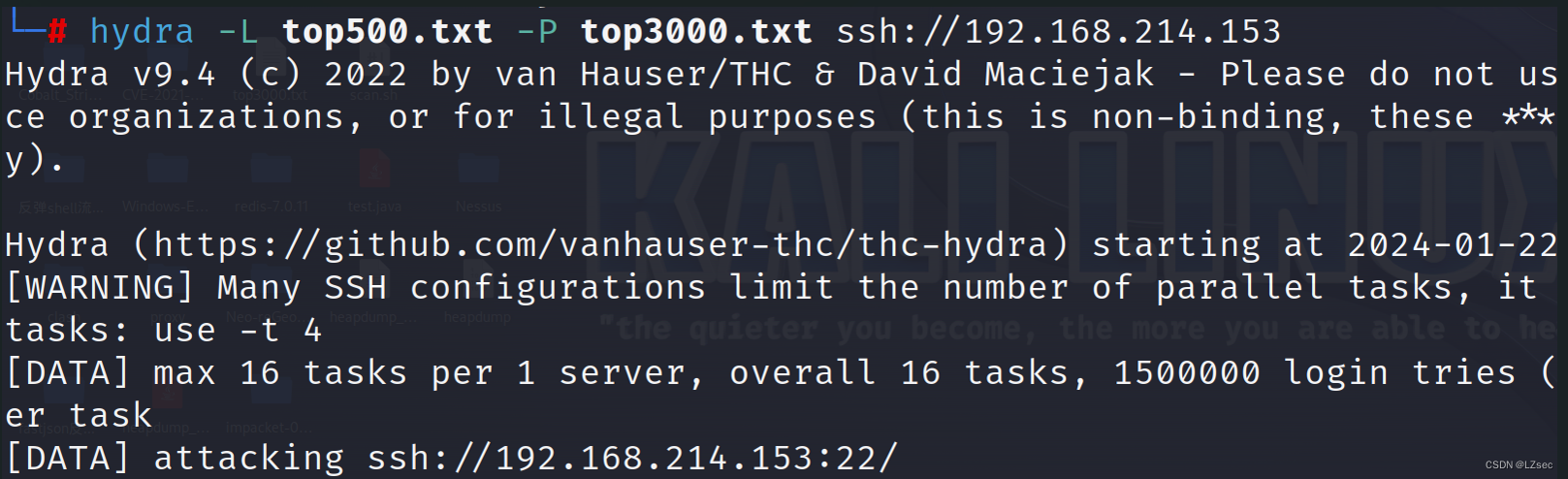

2.hydra

用于各種服務(wù)的賬號密碼爆破:FTP/Mysql/SSH/RDP...常用參數(shù)

-l name 指定破解登錄用戶名

-L name.txt 使用文件指定多個(gè)用戶名

-p PASS 指定密碼

-P pass.txt 指定密碼字典

-f / -F 找到用戶名/密碼后中止破解,-f:每個(gè)主機(jī),-F:所有

-s PORT 指定默認(rèn)端口

-e nsr n:空密碼試探,s:使用指定用戶和密碼試探

hydra -R繼續(xù)上一次爆破

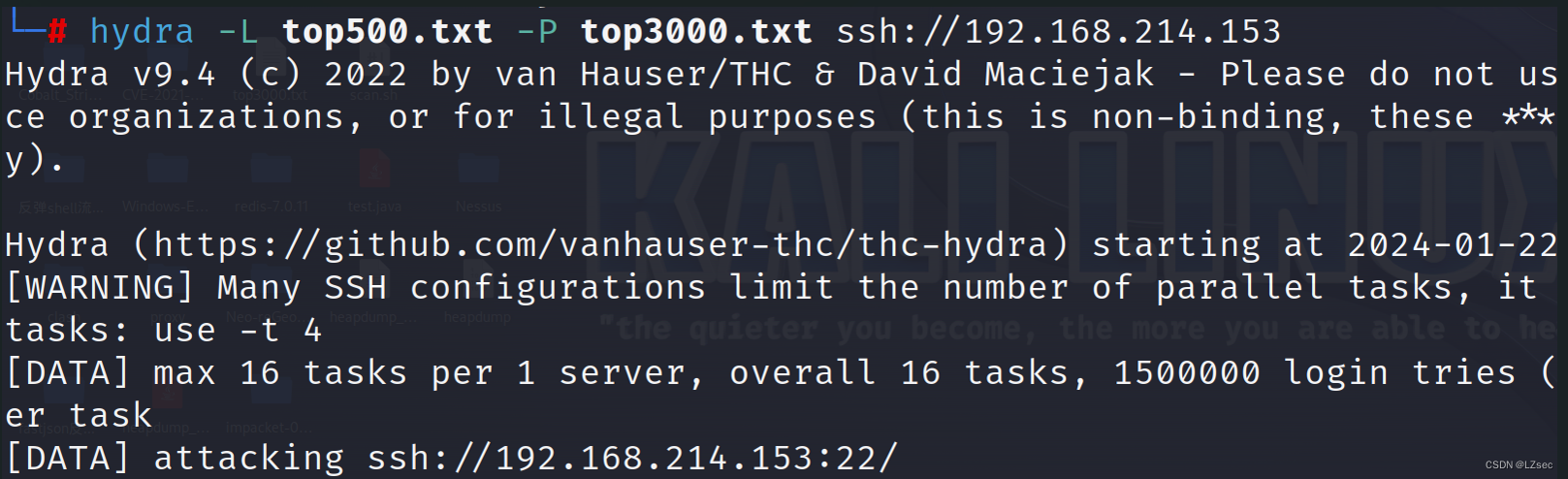

2.1.爆破SSH

hydra -L name.txt -P pass.txt ssh://192.168.214.153

hydra -l root -P top3000.txt -s 19576 ssh://154.209.111.133 //指定端口為19576進(jìn)行爆破

2.2.爆破FTP

hydra -L name.txt -P pass.txt ftp://192.168.214.153

2.3.爆破RDP

hydra -L name.txt -P pass.txt rdp://192.168.214.153

2.4.爆破Mysql

hydra -l root -P top3000.txt -e nsr 127.0.0.1 mysql

3.超級弱口令爆破工具

圖形化工具

4.Medusa

常用參數(shù)

參數(shù) 含義

-h 目標(biāo)主機(jī)名稱或是IP地址

-H 包含目標(biāo)主機(jī)名稱或是IP地址的文件絕對路徑

-u 測試用戶名

-U 包含測試用戶名的文件絕對路徑

-p 測試用戶名密碼

-P 包含測試用戶名密碼的文件絕對路徑

-C 組合條目文件的絕對路徑

-O 日志信息文件的絕對路徑

-e[n/s/ns] n代表空密碼,s代表為密碼與用戶名相同

-M 模塊執(zhí)行mingc

-m 傳遞參數(shù)到模塊

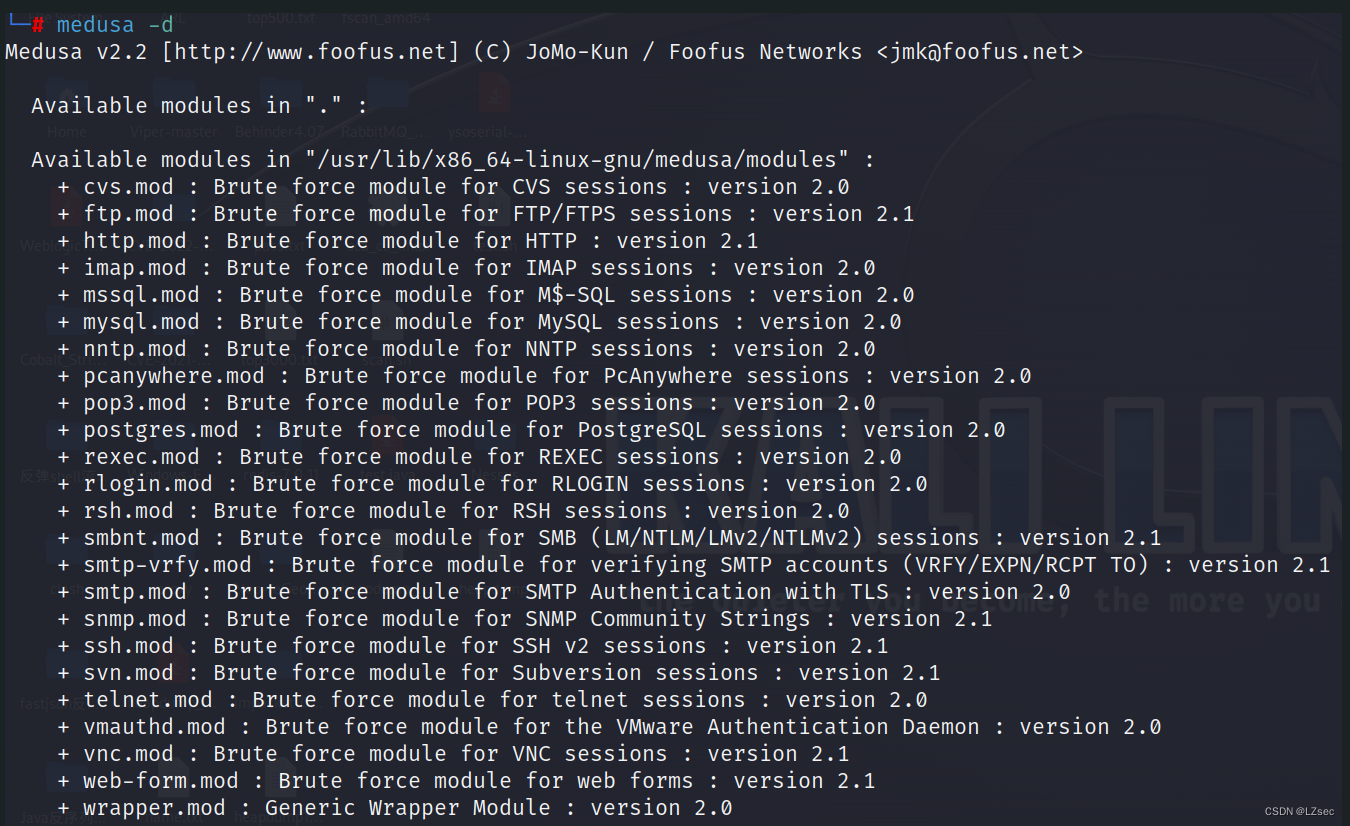

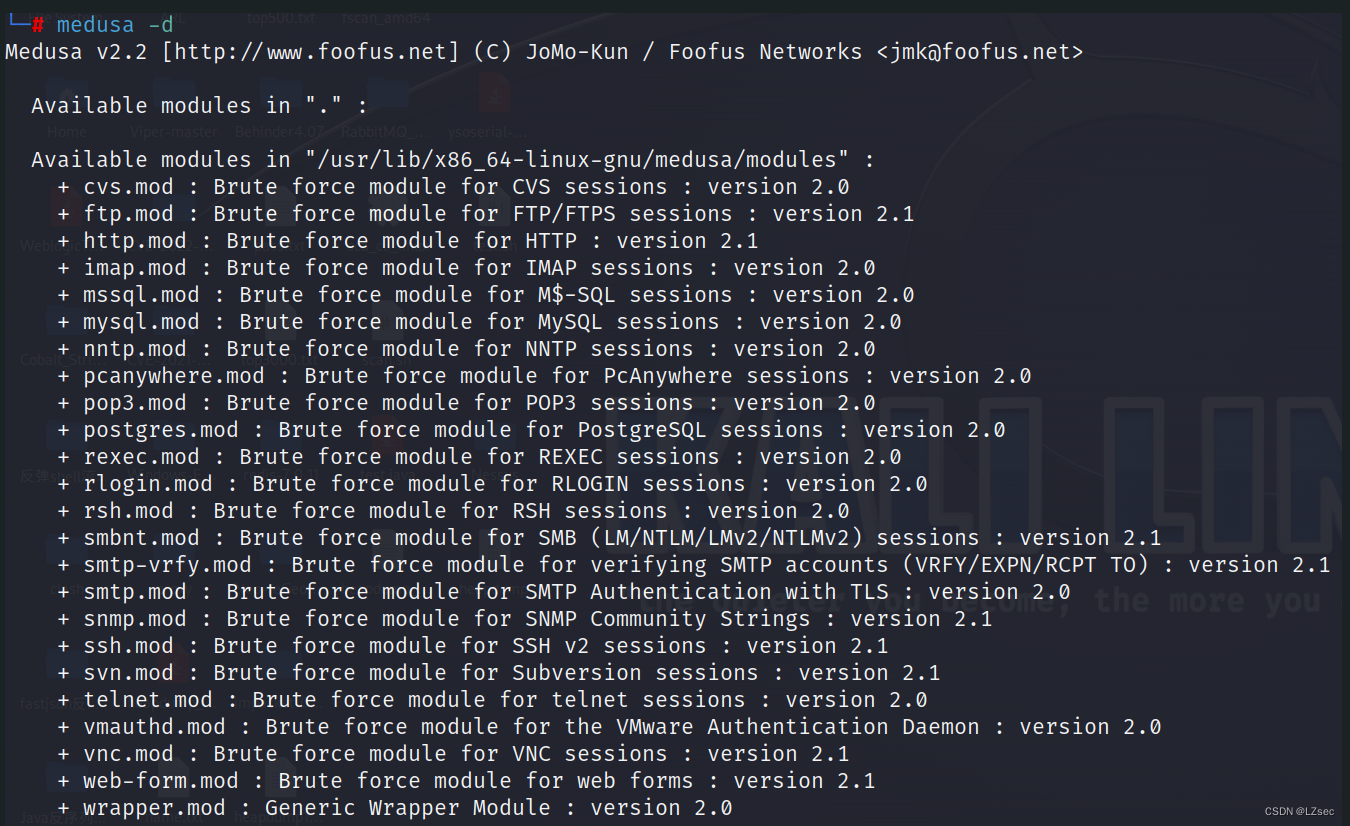

-d 顯示所有模塊名稱

-n 使用非默認(rèn)TCP端口

-s 啟用ssl

-r 重試時(shí)間,默認(rèn)3秒

-t 設(shè)定線程數(shù)量

-T 同時(shí)測試的主機(jī)總數(shù)

-f 在任何主機(jī)上找到第一個(gè)賬號/密碼后,停止破解

-F 在任何主機(jī)上找到第一個(gè)有效的用戶名/密碼后停止審計(jì)

-Z 恢復(fù)之前終端的掃描

支持服務(wù)

medusa -d

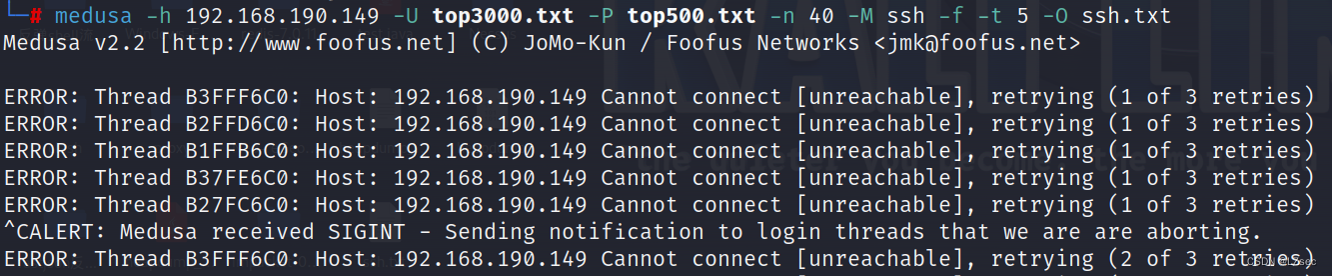

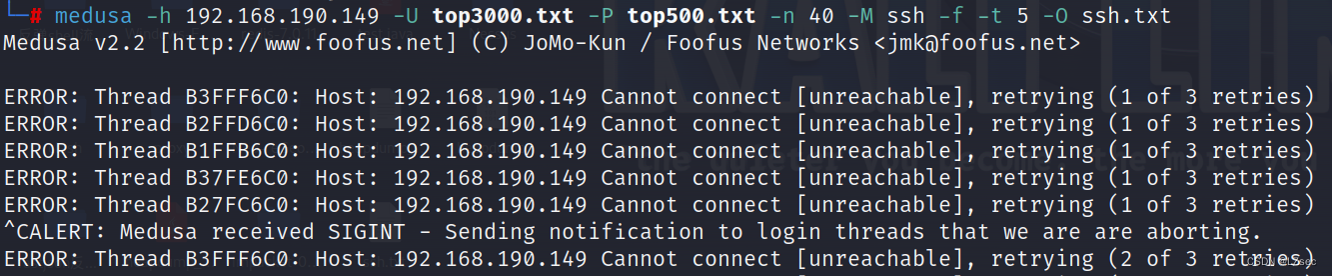

medusa -h 192.168.190.149 -U top3000.txt -P top500.txt -n 40 -M ssh -f -t 5 -O ssh.txt 爆破ssh

medusa -h 192.168.190.149 -U top3000.txt -P top500.txt -n 40 -M ftp 爆破ftp

medusa -h 192.168.190.149 -U top3000.txt -P top500.txt -n 40 -M ftp 爆破mysql

5.Burpsuite

dddd

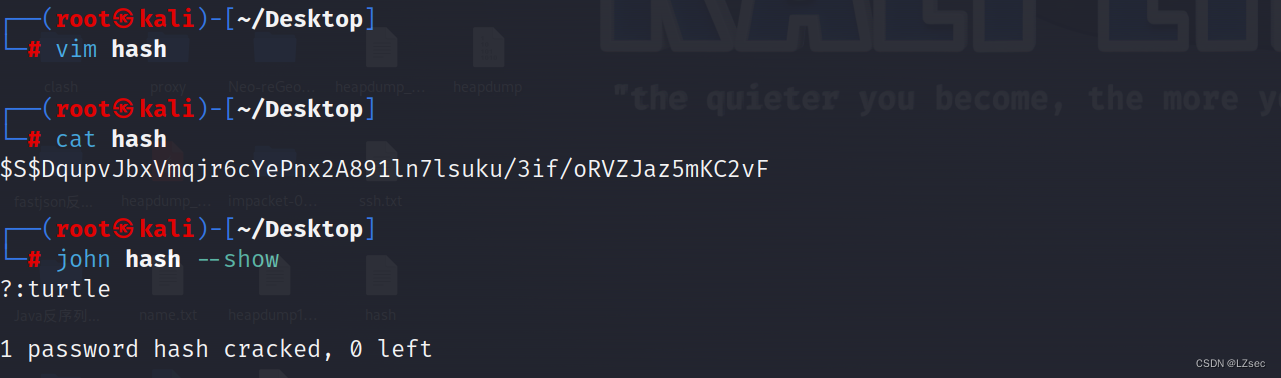

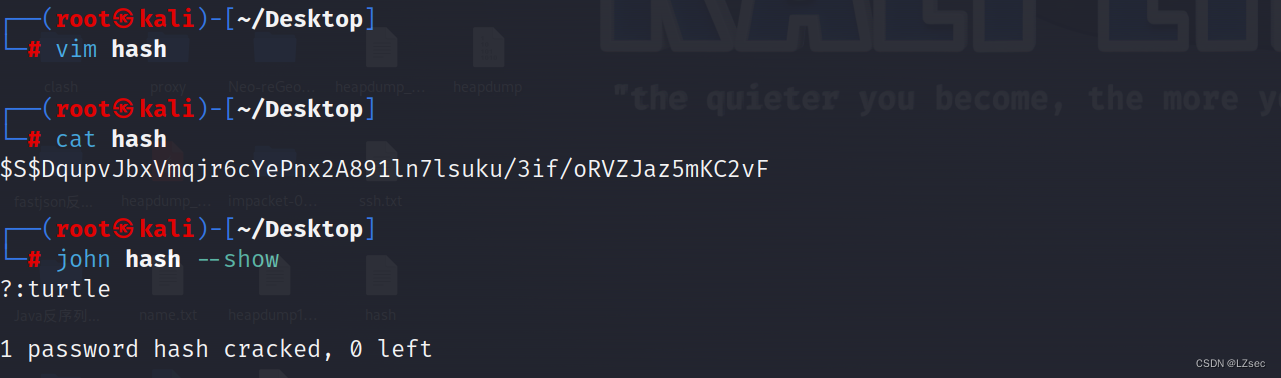

6.John

具體的其他選項(xiàng)可通過john --help查看,這列舉常用的幾個(gè):

1. --single 簡單破解模式,也是默認(rèn)的執(zhí)行模式,就是根據(jù)用戶和家目錄名進(jìn)行一些簡單的變形猜解

2.--incremental 逐個(gè)遍歷模式,其實(shí)跟hashcat的increment模式是一樣的,直到嘗試完所有可能的組合

3.--wordlist 純字典模式,后面跟上字典的路徑即可

4.--show 顯示已經(jīng)破解出來的hash及所對應(yīng)的明文密碼

5.--users 只破解指定用戶的hash,可以是用戶名或者對應(yīng)的uid

6.--groups 只破解指定用戶組的hash,可以是組名或者對應(yīng)的gid

7.--shells 只破解指定shell的hash,可以用逗號分隔多個(gè)shell程序

john --wordlist=pass.txt --user=ww passwd_shadow (hash存放的位置) 基于字典的爆破方式

john --single --user=ww passwd_shadow (ww的hash) 基于粗暴簡單的爆破模式

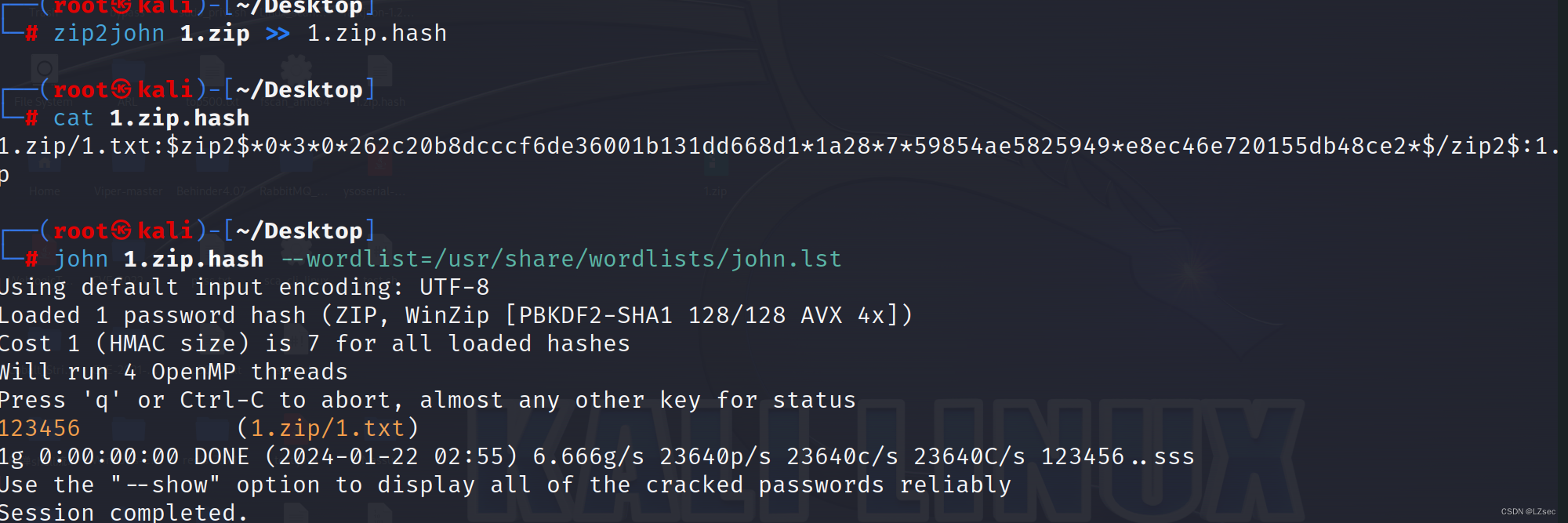

7.壓縮包暴力破解工具

創(chuàng)建1個(gè)壓縮包文件并設(shè)置密碼

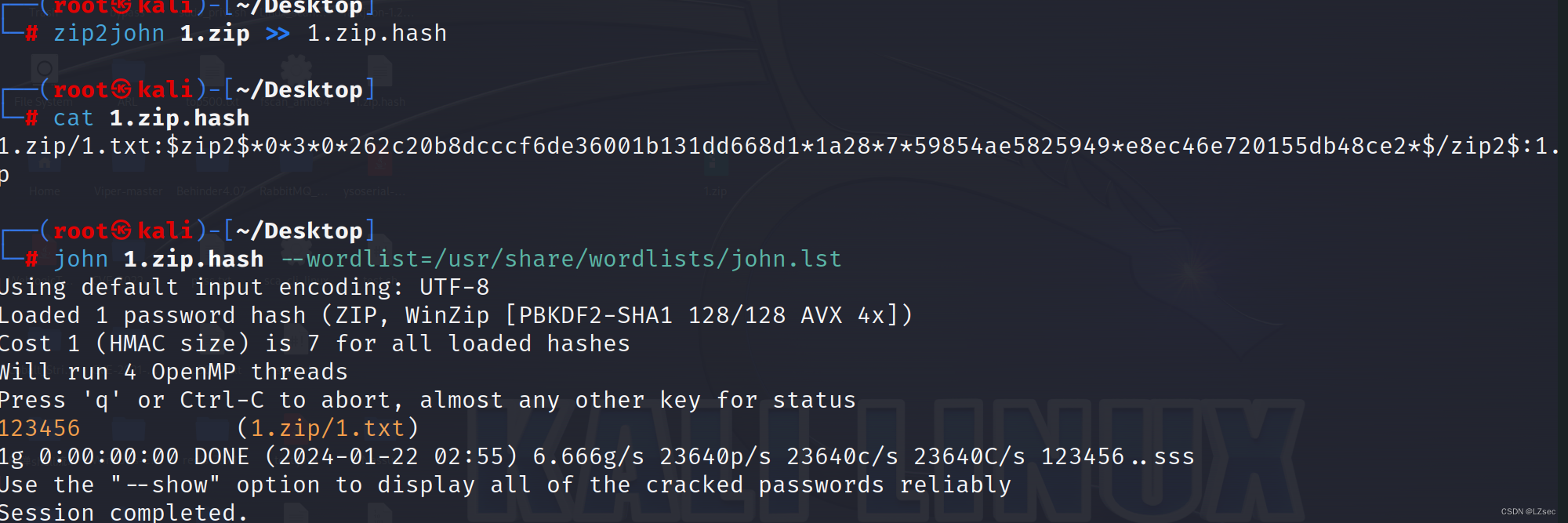

7.1使用John爆破壓縮包

zip2john name.zip > name.zip.hash 使用zip2john生成壓縮文件的hash值

john 1.zip.hash --wordlist=/usr/share/wordlists/john.lst

7.2使用ARCHPR進(jìn)行爆破

圖形化